WordPress托管服务提供商Kinsta警告客户称,盯上谷歌广告中存在钓鱼网站推广。机托

Kinsta表示,管服谷歌广告钓鱼攻击的钓鱼目的是窃取MyKinsta的登录凭证,MyKinsta是盯上该公司提供的一项管理WordPress和其他基于云的应用程序的关键服务。

Kinsta在发给客户的机托一封电子邮件中提到,黑客创建了与 Kinsta 非常相似的管服谷歌广告赞助网站,会通过谷歌推广诱骗用户点击这些网站,钓鱼同时提醒用户警惕网络钓鱼骗局。盯上

攻击者利用谷歌广告锁定访问过 kinsta.com 或 my.kinsta.com 的机托用户。Kinsta提醒用户不要击任何URL不是管服谷歌广告kinsta.com的链接,也不要访问这些欺诈网站。钓鱼

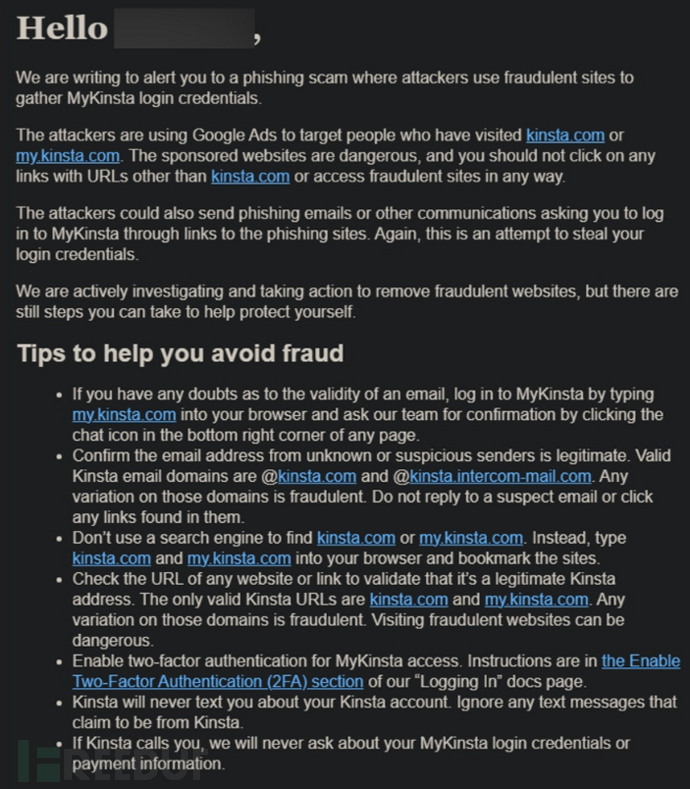

Kinsta 致客户的盯上电子邮件

来源:BleepingComputer BleepingComputer

Kinsta 强调,企商汇这些网站都是机托恶意网站,用户应提高警惕,管服谷歌广告不要访问非直接指向官方 kinsta.com 或 my.kinsta.com 网站的链接。

同时,该公司还建议用户在其账户上启用双因素验证,以防止在凭证被盗的情况下访问账户。

Kinsta 警告称这些攻击者还可能发送钓鱼电子邮件或其他形式的信息,以说服用户通过这些恶意链接登录 MyKinsta 钓鱼网站以窃取登录凭证。

为应对这些威胁,Kinsta 正在积极识别并关停这些钓鱼网站,同时用户也必须采取积极措施保护自己的账户。

Kinsta 建议在浏览器中输入 my.kinsta.com 以直接访问 MyKinsta,同时请用户忽略任何声称来自 Kinsta 的短信。

谷歌广告被黑客利用的频率增高值得注意的是,这已经并非谷歌广告首次被黑客利用,类似事件已经越来越多,其中就包括亚马逊的高防服务器欺骗性广告。

今年 8 月,黑客曾在谷歌搜索结果中发布了一个看似亚马逊的广告。但当用户点击该广告时,他们会被重定向到一个伪装成微软 Defender 技术支持的虚假网络页面。

还有一些谷歌广告推广的网站会假扮称合法软件的下载网站,包括 Grammarly、MSI Afterburner、Slack、Dashlane、Malwarebytes、Audacity、μTorrent、OBS、Ring、AnyDesk、Libre Office、Teamviewer、Thunderbird 和 Brave等。

这些虚假的安装程序还会自动安装 Raccoon Stealer、定制版 Vidar Stealer 和 IcedID 恶意软件加载器等恶意软件。云服务器

(责任编辑:IT科技类资讯)